勒索病毒又双叒来了!做好这9点,让你的NAS安全感爆棚!发表时间:2020-10-14 13:02 上半年勒索病毒的风波历历在目 提醒一下大家记得做好备份 这会又有一些“坏家伙”活跃起来了 Agelocker 作为今年 6 月开始攻击的“新人” 最近一直处于比较活跃的状态 并且它的“手”这次还伸向了 NAS 通过入侵系统并将文件以 AGE 算法加密 来威胁受害者支付赎金 数据安全对于群晖来说至关重要 一直以来我们也在提升安全性上 做了很多努力 例如不断优化系统安全性 推出许多功能来保护数据安全 甚至还成立了专门的安全团队 旨在在一日内修复漏洞 虽然群晖用户并未受到此次事件影响 但是防范于未然 大家不妨跟着晖姑娘 精心整理的 9 步检查一下 看看工程师们精心设计的安全防线 你有没有充分利用起来 01 保持 DSM 更新 这点真的很重要!!! 其实很多勒索病毒 都是利用系统安全漏洞 实施攻击 群晖定期发布 DSM 系统更新 除了优化功能和性能外 还会解决一些产品安全漏洞

不仅如此 当发生安全漏洞时 群晖产品安全事件响应团队(PSIRT) 会在 8 小时内进行评估和调查 并在接下来的 15 小时内发布补丁 以防止零日攻击的潜在损害

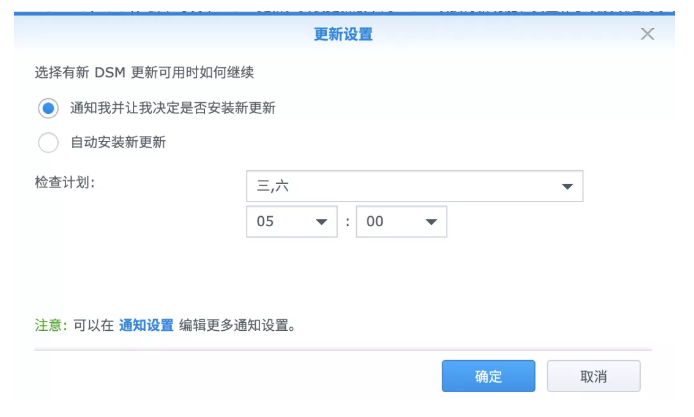

所以定时更新系统确保你的 NAS 远离那些过往的漏洞 是保障数据安全的重要手段 02 启用通知 除了系统的更新 能在第一时间 知道自己 NAS 发生了什么 也同样重要 开启接收系统通知 在发生特定事件时可以通过 邮件、短信、移动设备或Web浏览器接收通知 比如:当 NAS 被频繁的尝试登录时 可以及时收到通知 并快速采取相应措施

另外,晖姑娘还建议大家 在使用 NAS 时创建一个 Synology Account 这样也可以以邮件的形式及时收到 安全信息以及最新的功能和产品资讯 03 运行安全顾问 同学们自己可能没有时间 实时关注 NAS 的安全状况 这时候【安全顾问】就很方便啦 【安全顾问】可以依据你制定的计划 定时扫描 NAS 系统、帐户、网络等安全情况 并且通过扫描结果 安全顾问还会提供建议的操作 例如:是否不小心打开 SSH 服务 是否发生任何异常登录活动等

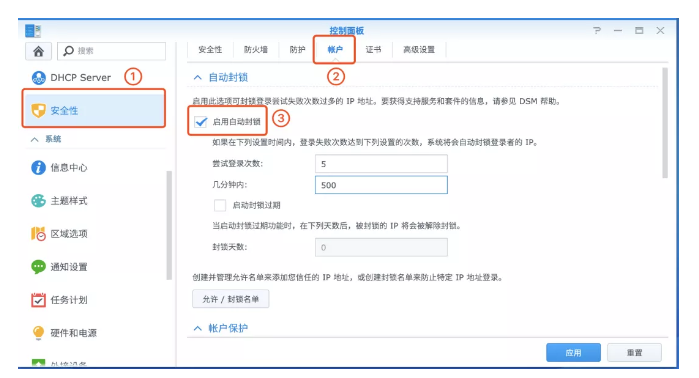

04 设置基本DSM安全功能 这一块的小设置比较多 晖姑娘挨个细说 ▶IP 自动封锁 网络攻击最基本的就是恶意登录 在密码强度低的情况下 很有可能会被恶意攻破密码 所以通过设定登录次数和时间限制 来封锁恶意尝试登录的 IP 同时还可以导入 IP 黑白名单 来规范访问

▶启用帐户保护 除了设置 IP 黑白名单 还可以选择依据客户端来设置帐户保护 添加信任或是屏蔽不受信任的客户端

▶自定义防火墙规则 通过启用防火墙 根据自定义规则 在被保护的内网和外网间 构建保护屏障

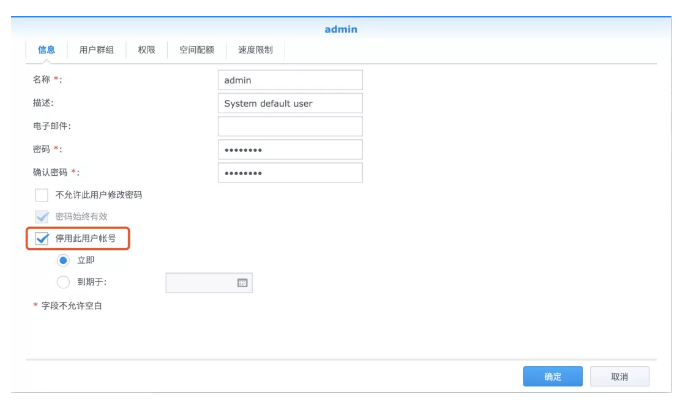

你可以自行决定 是否允许或拒绝通过特定IP地址 访问特定的网络端口 以此避免受到恶意攻击 05 停用默认的管理员帐户 一些网络病毒会主动攻击 系统中默认的 admin 也就是管理员帐户 以获取系统的最高授权 从而可以攻击所有终端和文件 所以在设置NAS时 尽量避免使用admin等通用名称 例如:administrator、root等 晖姑娘比较推荐的做法是 在NAS中禁用默认admin帐户后 再自定义创建一个具有管理员权限的帐户 并设置高强度的唯一密码 最好不要和其他系统或平台通用

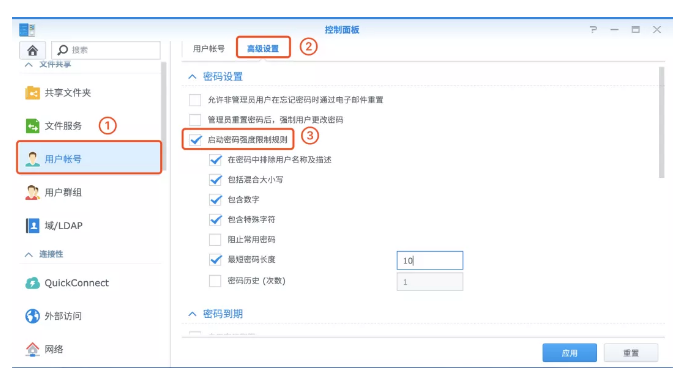

06 密码强度 密码作为登入 NAS 的重要凭证 需要尽量设置的复杂化 建议密码包含大小写字母、数字和特殊符号 并尽量不要和其他系统、平台通用 另外,最好不要给具有相同权限的帐户 设置同一个密码 因为如果当某个帐户被盗 其他帐户也会被轻松控制

另外,管理员在设置帐户时 可以自定义密码策略 以规范所有用户设定密码的强度

如果强密码容易导致用户忘记 也可以通过密码管理器 如:1Password、LastPass、Enpass 等 这样只需要记住一个主密码 密码管理器将帮助创建和填写 所有其他帐户的登录凭据 07 2 步验证 它可以为登录时添加额外的安全保护 也就是除了需要输入密码外 还需要输入手机上收到的一个 6 位动态验证码 这样就可以做到更安全的登录限制

通过管理员对用户手机进行绑定设置 可以授权给绑定的手机进行 2 步验证 而当绑定的手机遗失或更换时 也可以取消该绑定设备来进行重设 08 更改默认端口 通过更改 DSM 的默认 HTTP(5000)和HTTPS(5001)端口 可以阻止一些有针对性的常见威胁 而如果定期使用终端机来登录 NAS 也可以更改默认的 SSH(22)端口

09 不使用时禁用SSH/Telnet 结合上一点 如果是定期需要使用 SSH/Telnet 服务 请在不用时进行关闭 由于默认情况下启用了 root 访问 并且 SSH/Telnet 仅支持以管理员帐户登录 因此黑客可能会强行破解管理员密码 来获得对系统的未授权访问 如果需要始终提供终端服务 建议设置一个强密码 并更改默认的SSH(22)端口号 以提高安全性 做完以上 9 点 相信你的 NAS 安全等级又上了一个台阶 简直稳得不行 另外,除了这些 你还可以实时检测一下数据的一致性 因为如果有未授权的访问 很有可能会导致数据丢失或被篡改 定期对存储池进行数据清理 并对硬盘进行 S.M.A.R.T. 检测 确保数据的完整性也同样重要

|